使用WireGuard出现DNS泄露怎么办?一步步教你彻底修好

不少人在换用WireGuard之后,第一感觉就是:速度确实快,连接也更稳定了。但用着用着,有些人就发现不对劲。

明明已经连上节点,网站却还能识别出自己的真实地区,甚至直接触发风控。这种情况,十有八九就是DNS泄露在作怪。

很多人不知道该怎么办?接下来小编就给大家讲讲使用WireGuard出现DNS泄露怎么办?带你一步步搞懂什么是DNS泄露、怎么做DNS泄露测试,以及WireGuard导致DNS泄露防护的实际方法。

一、什么是DNS泄露?为什么会暴露真实信息

DNS就是“网址翻译器”。当你在浏览器里输入一个网址,电脑会先去问DNS服务器:“这个网址对应的IP是多少?”

如果你连接了WireGuard,但DNS请求仍然走本地网络,那网站就能看到你的真实DNS来源。这样一来:

• 网站可能判断你真实所在地区

• 流媒体可能直接限制内容

• 某些平台会触发风控

• 浏览器指纹检测结果出现异常

这就是所谓的DNS泄露。

二、如何做DNS泄露测试?记住这两种超简单方法

方法一:在线DNS泄露检测网站

连接WireGuard之后,打开浏览器访问DNS检测网站,例如:DNS泄露测试工具、IP检测网站、隐私测试平台。

如果检测结果里出现:

• 本地运营商DNS

• 真实国家的DNS服务器

• 与节点不一致的地区

那基本可以确定发生了DNS泄露,这类DNS泄露检测建议多测几次,换不同网站确认结果。

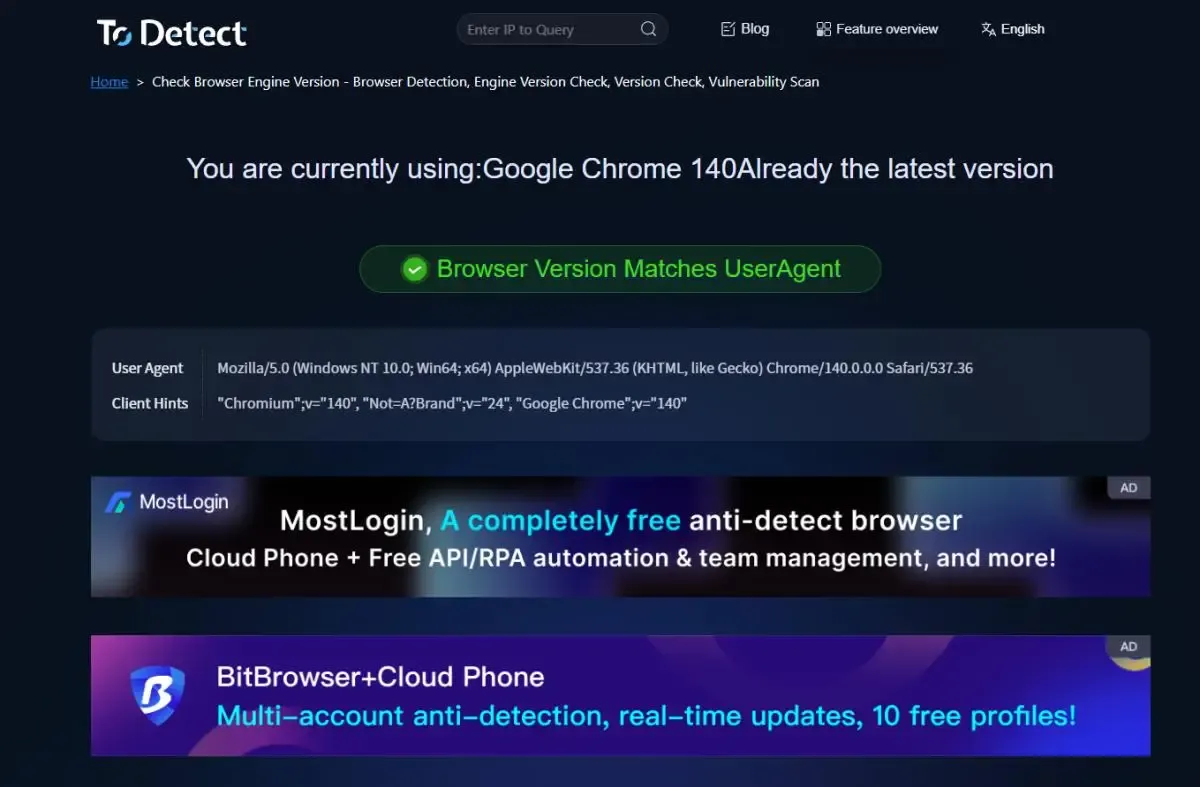

方法二:结合浏览器指纹检测

• 有些网站不仅看IP,还会结合浏览器指纹检测,比如:时区、语言、DNS来源、WebRTC、字体、硬件信息。

• 如果DNS地区和IP地区不一致,指纹评分会明显下降。

• 这里可以用ToDetect指纹查询工具,会直接给出一个整体的指纹环境评分,更直观判断是否存在隐私泄露问题。

三、为什么使用WireGuard容易出现DNS泄露

很多人以为只要连上WireGuard就万事大吉,其实不是。常见原因有这几个:

1. 没有在配置里指定DNS

WireGuard默认不会强制修改系统DNS,如果配置文件里没有写DNS地址,系统就会继续使用本地DNS。

比如:

[Interface]

PrivateKey = xxx

Address = 10.0.0.2/24

如果没有:DNS = 1.1.1.1,那基本就会出现DNS泄露。

2. 系统存在备用DNS

某些系统会自动保留:本地运营商DNS、路由器DNS、IPv6 DNS。即使WireGuard连接成功,也可能偷偷使用这些DNS。

3. 浏览器自身DNS机制

部分浏览器启用了:

• DNS over HTTPS(DoH)

• 内置DNS服务

这会绕过WireGuard的DNS设置,直接访问外部DNS服务器。

四、WireGuard导致DNS泄露防护的实用方法

方法一:在WireGuard配置中强制DNS

在客户端配置文件里加入DNS字段:

[Interface]

PrivateKey = xxx

Address = 10.0.0.2/24

DNS = 1.1.1.1

• 或者使用节点提供的内部DNS:DNS = 10.0.0.1

这是最基础,也是最重要的一步。

方法二:开启全局流量转发(AllowedIPs)

• 确保配置中包含:AllowedIPs = 0.0.0.0/0, ::/0

这表示:

• 所有IPv4流量走隧道

• 所有IPv6流量也走隧道

否则部分DNS请求可能绕过WireGuard。

方法三:关闭系统或浏览器的备用DNS

• Windows:网络适配器设置,删除多余DNS服务器。

• macOS:网络 → 高级 → DNS,清理非WireGuard的DNS。

• 浏览器:关闭DoH(安全DNS)功能。

方法四:禁用IPv6(常见泄露源)

很多DNS泄露其实来自IPv6。如果你的节点不支持IPv6,可以直接关闭系统IPv6:

• Windows:关闭IPv6协议

• macOS/Linux:禁用IPv6接口

五、最后一步:再次做DNS泄露检测

完成设置后,一定要重新测试。建议流程:

• 连接WireGuard → 打开隐私窗口 → 访问DNS泄露测试网站。

再用ToDetect指纹查询工具做浏览器指纹检测,如果:

• DNS地区与IP一致

• 指纹评分正常

• 没有本地DNS出现

说明防护已经生效。

六、DNS泄露的常见问题补充

为什么IP正确但还是被识别?

通常是DNS泄露、浏览器指纹不一致、WebRTC泄露、时区与IP不匹配。这时候就要做完整的指纹检测,而不仅仅是看IP。

手机端更容易DNS泄露吗?

是的。尤其是Android系统开启私人DNS,某些国产系统自动DNS优化,建议关闭私人DNS或改为手动配置。

总结

根据上面的情况来看,WireGuard本身并不会主动保护你的DNS,如果配置不到位,就很容易出现隐性泄露。

平时养成习惯,每次更换节点或设备环境后,都做一次完整的DNS泄露检测,再配合ToDetect浏览器指纹检测工具查看整体隐私状态。

说到底,防DNS泄露并不复杂,关键在于习惯和细节。只要配置正确、定期检测,大多数WireGuard环境都可以保持稳定和干净,用起来也会更安心。

广告

广告