一看就会的 DNS 泄露测试教程,新手小白照着做就行(附详细图解)

很多人第一次接触网络隐私、科学上网或者代理工具时,都会被一个词绕晕——DNS 泄露。

工具明明连上了,IP 看起来也变了,你以为自己隐藏得很好,实际上 DNS 请求可能早就把你“出卖”了。

今天小编就来给大家分享一套小白也能照着做的 DNS 泄露测试方法,不讲复杂概念,不折腾配置,看完自己也动手测试。

一、什么是 DNS 泄露?先用大白话说清楚

简单理解:DNS 泄露 = 你在“翻墙 / 代理”时,域名解析请求却偷偷走了本地网络。

也就是说:

你访问的网站内容可能走了代理,但“你要访问什么网站”这一步,却被本地 DNS 或运营商看到了。

这对隐私和匿名性影响很大,所以 DNS 泄露检测 是很多人忽略但非常关键的一步。

二、DNS 泄露一定要测吗?哪些人最该测

如果你符合下面任意一条,建议一定测一次:

• 使用 IP 工具 / 代理 / 科学上网工具

• 对隐私、匿名性有要求

• 曾经改过 DNS、用过公共 DNS

• 经常访问国外网站、海外服务

说白了,只要你不想“表面匿名,实际裸奔”,那 DNS 泄露测试 就是必做项。

三、小白 DNS 泄露测试方法(一步一步来)

第一步:先清空浏览器环境(很重要)

在开始测试前,建议你:

• 关闭无关插件

• 或者直接用无痕模式

• 条件允许的话,用一个干净的浏览器

因为后面我们还会顺带做 浏览器指纹检测,环境越干净,结果越准确。

第二步:访问 DNS 泄露检测网站

打开浏览器后,直接访问常见的 DNS 测试页面:

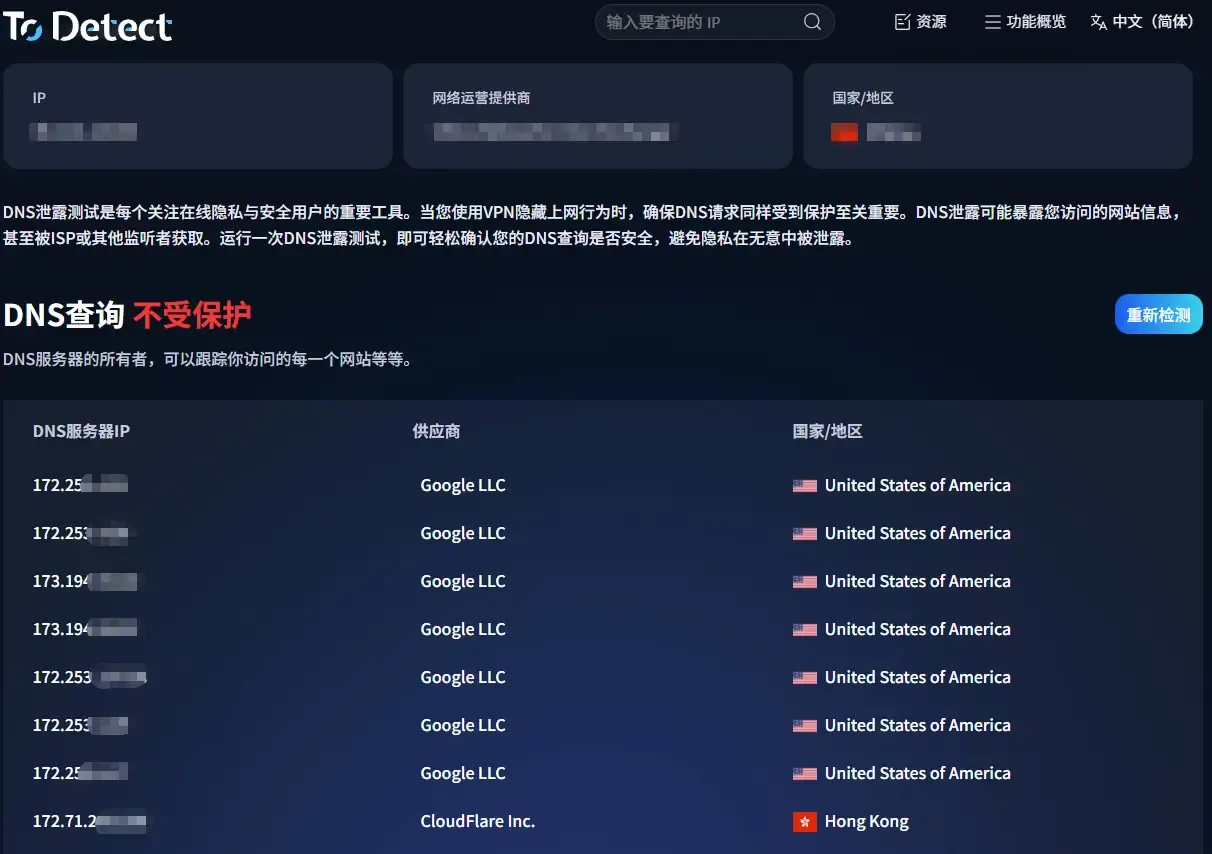

页面打开后,一般你会看到:

• 当前 IP

• DNS 服务器列表

• DNS 所属国家 / 运营商

这一步什么都不用点,只要页面加载完成即可。

第三步:怎么看 DNS 泄露测试结果(重点)

重点看下面几个地方:

1️⃣ DNS 服务器国家

• 如果你用的是海外节点,但 DNS 显示还是中国

• 基本可以确定有 DNS 泄露

2️⃣ DNS 提供商

• 出现本地运营商(如电信、联通)

• 或你真实网络环境 👉 风险较高

3️⃣ DNS 数量

• 正常情况下数量不会太多

• 如果一堆杂七杂八,很可能配置有问题

这一步,其实就是最核心的 DNS 泄露检测。

四、进阶一点:结合浏览器指纹检测一起看

只测 DNS 还不够,现在很多平台还会通过 浏览器指纹 来识别你。

这时候就可以用到 ToDetect 指纹查询工具:

• 检测浏览器指纹唯一性

• 判断匿名性和可识别程度

• 辅助判断 DNS、IP、环境是否一致

你可以在完成 DNS 泄露测试后,直接打开 ToDetect 指纹查询工具查看:

• DNS 区域是否和 IP 匹配

• 浏览器环境是否“过于真实”

• 是否存在明显的指纹异常

把这两步结合起来看,基本就能判断你当前环境安不安全。

五、常见 DNS 泄露原因整理汇总(很多人中招)

• 系统默认 DNS 未修改

• VPN 不支持 DNS 防泄露

• 浏览器开启了 DoH 但配置不当

• 使用了不靠谱的代理工具

• 多重代理 / 多网卡环境冲突

如果你在 DNS 泄露测试 中发现异常,基本都能在这里找到原因。

六、DNS 泄露检测多久做一次合适?

• 换工具 / 换节点后:测一次

• 系统或浏览器大更新后:测一次

• 对隐私要求高的场景:每次用前简单测

整个过程 1~2 分钟,真的不麻烦。

写在最后

现在指纹识别越来越普遍,只看 IP 已经远远不够了。

把 DNS、IP、浏览器指纹 一起检查,才能真正做到心里有数。

在关键场景下,花 1~2 分钟做一次 DNS 泄露测试,再配合 ToDetect 浏览器指纹检测看一眼整体环境,就能避免很多“看不见的风险”。

如果觉得这篇内容对你有帮助,建议收藏一下,下次换工具或环境的时候,再拿出来对照检查一遍,比事后踩坑强得多。

广告

广告