常见 DNS 泄露场景逐一测试检测方法(家庭、公司、公共 Wi‑Fi)

很多人一提到网络安全,第一反应就是 IP、代理 IP 工具,但实际用下来你会发现,真正容易出问题的往往是 DNS。

而且也有一些用户碰到过:IP 看着没问题,账号却频繁触发风控,最后一查,问题都出在 DNS 泄露上。

接下来小编详细和大家聊聊 DNS 泄露通常是怎么发生的?如何做有效的 DNS 泄露测试 / DNS 泄露检测?以及如何结合指纹检测一起判断环境是否真的安全。

一、先弄清楚:DNS 泄露到底泄露了什么?

DNS 的作用是“帮你把域名翻译成 IP”,如果这一步没走代理,而是走了本地网络,那你真实的网络信息就已经暴露了。

常见被泄露的信息包括:

• 真实运营商(电信、联通、移动等)

• 实际地理区域

• 当前网络类型(家庭宽带、公司内网、公共 Wi‑Fi)

也就是说,就算你表面 IP 是“干净的”,DNS 泄露照样能把你卖个底朝天。

二、家庭网络下的 DNS 泄露测试与检测思路

1. 家庭网络为什么也会 DNS 泄露?

很多人觉得在家用宽带最安全,其实问题也不少,常见原因有:

• 光猫或路由器强制下发 DNS

• 系统默认使用运营商 DNS

• 浏览器开启了安全 DNS(DoH)但配置混乱

这些情况都会导致:流量走代理,DNS 还在走本地宽带。

2. 实际 DNS 泄露测试步骤

在家庭网络环境下,我一般这样测试:

1.先正常连接代理或 VPN

2. 打开 DNS 泄露测试页面

3. 查看返回的 DNS 服务器信息

如果结果里还能看到本地运营商名称,或者 IP 明显属于你真实地区,那基本可以确定存在 DNS 泄露。

3. 优化建议

• 手动设置系统 DNS(跟代理保持一致)

• 检查路由器是否劫持 DNS

• 浏览器 DNS 设置不要“半开半关”

三、公司网络:DNS 泄露最隐蔽的场景

1. 公司网络常见泄露原因

• 内网统一 DNS 服务器解析

• 防火墙拦截或重定向 53 端口

• 代理软件未接管 DNS 请求

很多时候你根本察觉不到,但 DNS 已经暴露了“公司内网特征”。

2. 推荐的检测组合方式

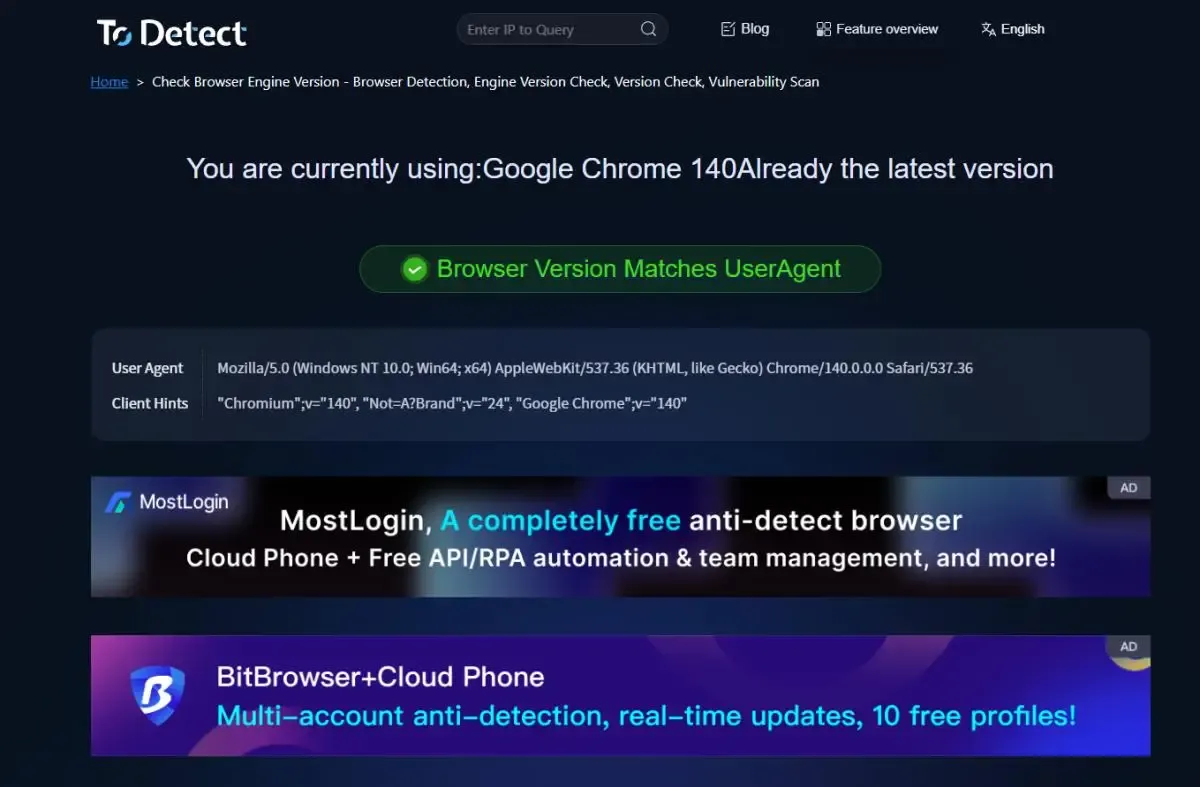

在公司环境下,建议不要只做单一检测,而是组合使用:DNS 泄露检测 + ToDetect 指纹查询工具 + 浏览器指纹检测

重点看这几项:

• DNS 是否显示公司内网 IP

• 网络环境一致性是否异常

• 指纹是否出现强关联特征

只要有一项不正常,就说明环境并不安全。

四、公共 Wi‑Fi:DNS 泄露概率最高的环境

机场、酒店、咖啡店这些公共 Wi‑Fi,说句实在的,能不用就别用。

1. 公共 Wi‑Fi 常见问题

- 强制 DNS 劫持

- 认证页面导致 DNS 回退

- 网络中间人监听

即使你已经连上代理,DNS 也很可能已经“先一步泄露”。

2. 正确的检测顺序

使用公共 Wi‑Fi 时,建议固定流程:

• 连接 Wi‑Fi

• 开启代理

• 第一时间做 DNS 泄露测试

• 再跑一次浏览器指纹检测

如果 DNS 显示为酒店、机场或当地运营商,说明环境风险极高。

五、为什么一定要把 DNS泄露检测和指纹检测放在一起?

很多人只做 DNS 泄露测试,但忽略了指纹层面的关联。实际上,DNS 信息本身也是指纹的一部分。

通过 ToDetect 指纹查询工具或常见的浏览器指纹检测页面,可以综合判断:

• IP 与 DNS 是否匹配

• 网络环境是否稳定一致

• 是否存在多环境混合特征

一旦出现“IP 国外、DNS 国内”的情况,基本就已经被标记为高风险环境了。

六、DNS 泄露测试使用中容易踩坑的细节

• Chrome 安全 DNS 有时反而绕过代理

• 系统 DNS 和浏览器 DNS 不一致

• 多层代理叠加导致 DNS 走外层网络

• 换节点却忘了重新做 DNS 泄露检测

一句话总结:换网络、换环境、换代理,都要重新测 DNS。

总结

不管你用的是家庭宽带、公司网络,还是公共 Wi‑Fi,只要涉及代理、隐私环境、账号安全,DNS 泄露测试都不是可选项,而是必选项。

DNS 泄露比 IP 泄露更隐蔽,不同网络场景,检测重点不同,DNS 泄露测试一定要结合浏览器指纹检测一起看。

花几分钟把 DNS、IP、指纹这三件事检查清楚,很多潜在风险,其实一开始就能避免。

广告

广告