DNS 泄露测试日志怎么分析?里面藏着哪些你没注意到的泄露行为

这两年,越来越多的人开始关注 dns 泄露测试,但真正去看测试日志、认真分析数据的人,其实并不多。

很多时候,DNS 泄露会和浏览器指纹检测同时出现,一个暴露访问路径,一个暴露设备特征,组合在一起,基本等于“环境被识别”。

接下来小编就从 dns 泄露测试日志分析角度,结合实际案例,聊一聊如何识别那些隐藏得很深的数据泄露行为,以及在实操中 dns 泄露防护该从哪些地方下手。

一、什么是 DNS 泄露?为什么它这么容易被忽视

DNS 泄露就是你的真实网络请求路径,被“偷偷暴露”了。

比如你明明开着代理,或者自认为已经做了 dns 泄露防护,但实际访问网站时:

• DNS 请求没有走代理

• 请求被系统默认 DNS、ISP DNS 接管

• 浏览器、插件、系统服务私下发起解析

这些都会在 DNS 泄露测试中留下痕迹。

而危险点在于:DNS 请求本身就包含了你访问了什么域名,这已经是非常关键的行为数据了。

二、DNS 泄露测试日志里,重点要看哪些内容?

很多人做 dns 泄露测试,只看一句“是否泄露:是 / 否”。

这其实远远不够。真正有价值的是 DNS 测试日志细节,尤其是下面这几类信息:

1. DNS 服务器来源是否异常

• 是否出现 ISP 提供的本地 DNS

• 是否暴露真实运营商(电信 / 联通 / 移动)

• 是否出现 IPv6 DNS(非常常见的泄露点)

如果你人在国外节点,却看到国内 DNS,这基本可以确定存在 DNS 泄露。

2. 是否存在非预期域名解析请求

在日志中,如果你发现:

• 没有访问过的网站域名

• 看起来像统计、追踪、验证用途的子域名

• 类似 xxx.verify.xxx.com、metrics.xxx.net

那就要警惕了,这类域名往往不是“访问行为”,而是“数据上报行为”。

3. 请求时间是否和操作不匹配

这是一个很容易被忽略的点。比如你已经关闭浏览器,但 DNS 泄露测试日志里仍然出现解析请求,通常说明:

• 后台扩展仍在运行

• 浏览器服务进程未完全退出

• 系统组件在进行网络探测

从隐私角度看,这些都属于隐性数据泄露风险。

三、DNS 泄露 ≠ 唯一风险,浏览器指纹更隐蔽

很多人只盯着 DNS,却忽略了一个更“安静”的问题:浏览器指纹检测。

即使 DNS 不泄露,你的浏览器仍可能通过以下方式暴露身份:

• Canvas / WebGL 指纹

• 字体、插件列表

• 系统语言、时区、硬件信息

这也是为什么现在很多平台会同时做 DNS 行为分析 + 浏览器指纹检测。

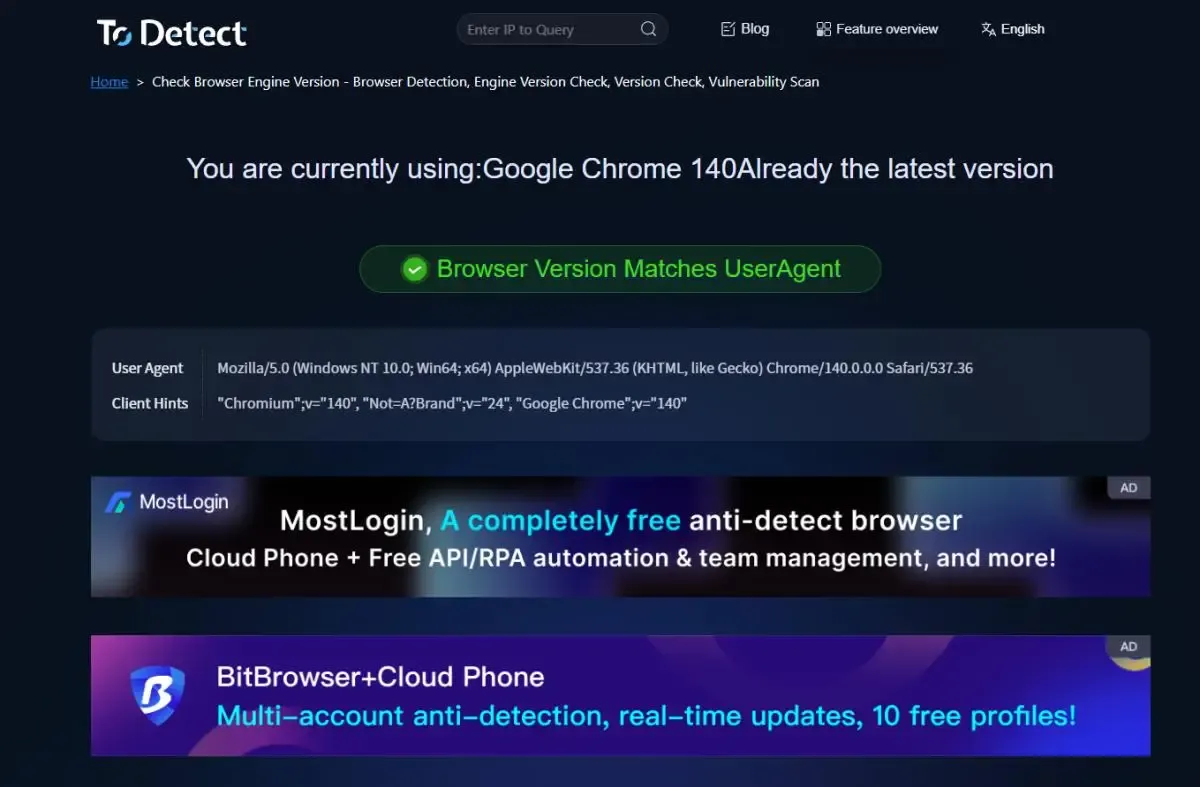

在实操中,还可以把两者结合起来看,结合 ToDetect 指纹查询工具做交叉验证。

四、实用的 DNS 泄露防护思路(不讲空话)

1. 不要只改 DNS 地址,核心是控制“解析出口”

很多新手会犯一个常见错误:把 DNS 改成 8.8.8.8、1.1.1.1,就觉得万事大吉了。

但现实是:

• 系统服务可能不用你设置的 DNS

• 浏览器可能有内置解析机制

• 部分程序会绕过系统 DNS 直连解析

在 dns 泄露测试日志里,这类问题一眼就能看出来,真正有效的做法是:

• 确保 DNS 请求和流量走同一个网络出口

• 避免出现“流量走代理,DNS 走本地”的情况

如果你在测试中发现 DNS IP 和出口 IP 不一致,那基本可以判定存在泄露。

2. IPv6 是 DNS 泄露的高发区,能关就关

这一点我几乎每次都会提醒。很多系统和浏览器默认:

• IPv4 走代理

• IPv6 直接本地访问

结果就是:IPv6 DNS 请求直接暴露真实网络环境。在 dns 泄露测试 中,IPv6 泄露的表现非常明显:

• 出现你完全没设置过的 DNS

• DNS 归属到真实地区和运营商

如果你的使用场景对匿名性、环境隔离有要求,建议:直接禁用 IPv6 或明确确认 IPv6 流量也被接管。

这一步,往往能解决 70% 以上的 DNS 泄露问题。

3. 浏览器层面的 DNS 设置,千万别忽略

很多人会忽视浏览器本身,其实这是一个 DNS 行为重灾区。以常见浏览器为例:

• 内置安全 DNS(DoH)

• 预加载域名解析

• 后台网络预测

这些功能本意是提升速度,但在隐私环境下,很容易绕过你的整体网络设置。

建议在 dns 泄露防护 场景中:

• 关闭浏览器的“安全 DNS / 智能 DNS”

• 关闭网络预测、预加载功能

• 尽量减少浏览器后台行为

做完这些后,再跑一次 dns 泄露测试,日志通常会“干净很多”。

4. 插件不是越多越安全,反而更容易泄露

不少人为了防追踪、防指纹,一口气装一堆插件,结果适得其反。真实情况是:

• 插件本身会发起 DNS 请求

• 不同插件调用不同解析路径

• 插件更新、验证也会触发外联

在 DNS 泄露测试 日志里,经常能看到一些“看不懂的域名”,其实大多来自插件。建议是:

• 插件精简到刚需

• 用一个工具解决问题,不要功能重叠

• 定期用 dns 泄露测试 排查插件行为

5. DNS 泄露防护一定要结合浏览器指纹检测

这一点非常关键,但经常被忽略。即使你的 DNS 没有泄露,如果:

• 浏览器指纹高度唯一

• 设备特征过于明显

那你的环境依然是“可识别”的。可以这样做:

• 先跑一次 dns 泄露测试

• 再做一次 浏览器指纹检测

• 用 ToDetect 指纹查询工具 看整体风险评级

如果 DNS 干净,但指纹风险高,那说明问题不在 DNS;

如果两边都有异常,那环境基本可以判定为不安全。

写在最后

从实际经验来看,DNS 泄露并不是一个“有没有”的问题,而是一个“你能不能发现”的问题。

当 DNS 行为异常,再叠加浏览器指纹检测风险时,所谓的“匿名”其实已经名存实亡了。所以建议大家:不要只盯着一个检测结果,而是要学会把 DNS 日志、指纹信息放在一起看。

在实际操作中,配合使用 ToDetect 指纹查询工具,可以更直观地判断当前环境是否存在被识别、被标记的风险,避免在问题已经发生之后才去补救。

广告

广告