以上步骤为在Mac上检测与防护WebRTC泄露提供了完整的操作思路与实用建议。只要按检测—配置—复核的流程执行,并结合可信的浏览器指纹检测工具与浏览器设置,便能大幅降低本机与局域网IP被暴露的风险。建议定期复查并在重要场景下优先使用已验证的配置,以确保长期的网络隐私安全。

Mac系统如何检测WebRTC泄露(附防泄露设置步骤)

在Mac上用浏览器上网时,WebRTC有时会出现暴露本机或局域网 IP,导致WebRTC泄露。

因为区别语Windows系统,很多人不知道Mac系统该怎样去做好WebRTC泄露的应对。

接下来小编给大家整理了一份超详细的Mac系统如何检测WebRTC泄露的步骤,希望对大家能有帮助。

一、先检测:在线WebRTC检测 + 本机自查

在线 WebRTC 检测:

在浏览器打开常见检测站点(例如:BrowserLeaks / IPLeak / ipleak 专页),找到 WebRTC(or WebRTC Leak)检测 项,看看是否展示了你的私有 IP(192.168.x.x / 10.x.x.x)或真实公网 IP。

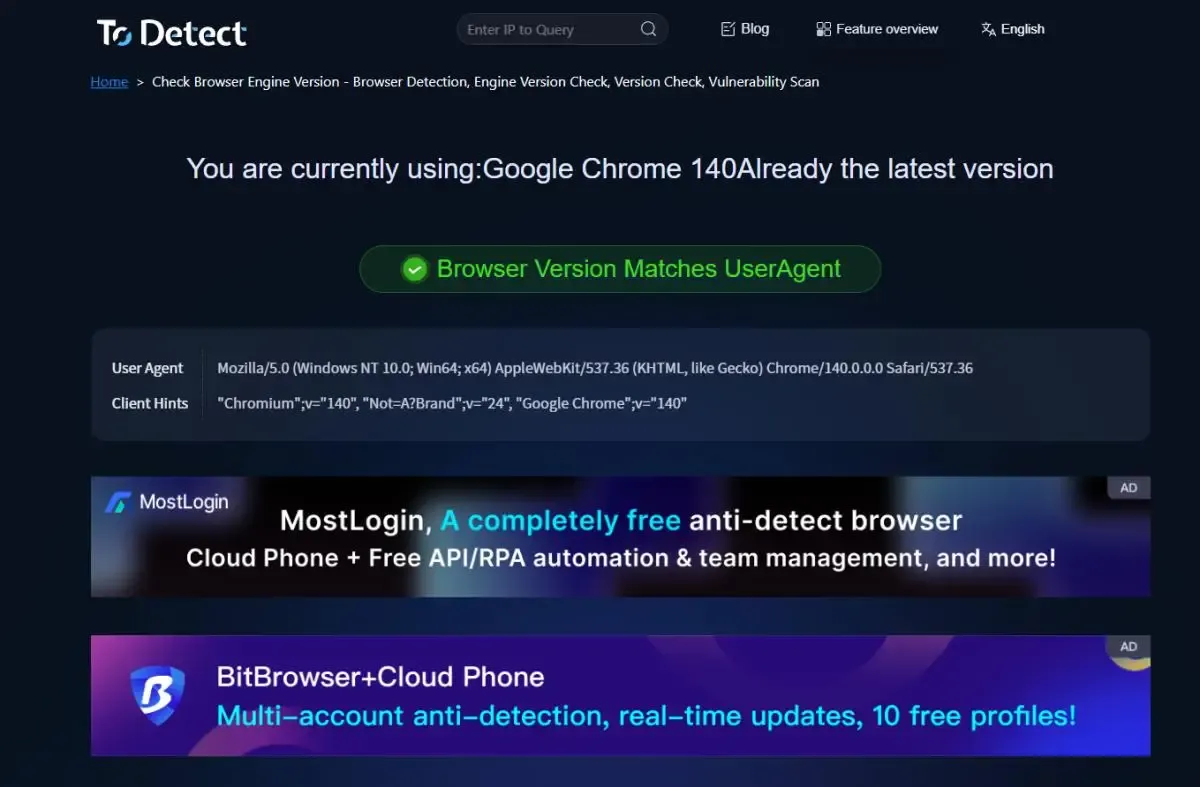

用 ToDetect 浏览器指纹检测:

访问 ToDetect(ToDetect 浏览器指纹检测),它会同时检查浏览器暴露的网络信息与指纹特征,能验证修改后是否有效减少信息暴露。

本机命令自查(macOS 终端):

查看本地网卡 IP,确认线上检测显示的是否与本机一致。

二、浏览器级防护(推荐顺序)

Firefox(强烈推荐)

在地址栏输入 about:config,搜索 media.peerconnection.enabled,将其设为 false。这能直接关闭 WebRTC。

Safari

Safari 对 WebRTC 的控制有限。若要严格避免泄露,优先使用 Firefox 或隐私浏览器;或使用系统级 IP工具 + 浏览器插件组合。

Chrome / Chromium 系列

Chrome 本身没有直接开关。建议安装信誉良好的扩展(如 WebRTC 防泄露类扩展),并在扩展设置里打开“禁止本地地址泄露/通过代理强制 WebRTC”的选项。注意只从官方商店安装并查看评分与评论。

三、IP工具与系统级设置

使用支持 WebRTC 泄露防护 的 IP工具 客户端(有的 IP工具 在设置里标注“防止 WebRTC 泄露”)。

若 IP工具 无此功能,可在浏览器里配合扩展使用,或直接用 Firefox 作为 IP工具 时的浏览器。

在 macOS 网络偏好里,避免不必要的网络接口开启(例如关闭未使用的 Wi‑Fi / 虚拟网卡),能减少被泄露的接口数量。

四、实战检测与复核流程(操作清单)

打开 IP工具(若使用)→ 清理浏览器缓存 → 访问在线 WebRTC 检测站,记录显示的 IP。

在同一浏览器中启用/关闭上述设置(例如在 Firefox 里切换

media.peerconnection.enabled),再次检测对比。使用 ToDetect 浏览器指纹检测 来确认指纹信息与网络信息是否被缩减。

若仍有泄露,换用不同浏览器(Firefox)或检查 IP工具 设置。

五、WebRTC检测常见误区与建议

误区: 安装任一广告拦截器就能防 WebRTC 泄露 —— 不一定,需专门控制 PeerConnection。

建议: 对隐私有较高要求时,把 Firefox 设为默认浏览器,启用上述 about:config 设置,并用可信 IP工具。定期用 在线 WebRTC 检测工具 和 ToDetect 浏览器指纹检测 验证配置是否生效。

总结:

广告

广告目录

一、先检测:在线WebRTC检测 + 本机自查

二、浏览器级防护(推荐顺序)

三、IP工具与系统级设置

四、实战检测与复核流程(操作清单)

五、WebRTC检测常见误区与建议

总结: