什么是DNS泄露?DNS泄露对隐私影响大吗

当用户使用虚拟网络或代理上网时,通常认为所有请求都会被统一纳入加密通道。但有时DNS查询会沿着另外的线路发送出去,从而暴露访问目标。

这种现象被称为DNS泄露,它会让外部观察者看到用户的访问轨迹,从而使用户无法得到匿名访问的效果。

接下来小编给大家详细说说什么是DNS泄露?以及DNS泄露对我们的隐私影响大不大?

一、DNS有什么作用

DNS(Domain Name System),就是域名系统,它负责把域名转换成IP地址。

浏览器要访问网站,得先把域名转换为对应的服务器地址,这一过程由DNS完成。解析请求会记录访问的域名、时间与频率,所以DNS数据本身能够呈现浏览行为。当DNS记录被网络提供方或其他实体获取后,就能轻松重建你的访问路径。

二、DNS泄露是怎么回事

理论上,虚拟网络会把所有流量引导至加密通道中,形成独立的访问路径。

若DNS泄露发生,DNS查询仍会回到本地网络环境,例如运营商提供的DNS服务器,而不是随虚拟网络路径一起传输。

这样的话,即使网页内容本身已通过加密方式传输,DNS数据的接收者还是能看到用户访问了哪些域名。

某些情况下,DNS泄露还会额外暴露用户的大概位置或网络情况,使整体匿名性下降。

三、DNS泄露产生的原因

系统默认解析机制

某些系统在虚拟网络服务没有完全接管网络时,会继续使用默认DNS,从而绕过加密隧道。

浏览器独立的DNS方案

一些浏览器支持DNS over HTTPS (DoH),它会把解析请求直接发送给特定的DoH服务商,路径不一定经过虚拟网络服务。

虚拟网络配置不完整或没有DNS接管功能

如果虚拟网络没有设置独立DNS或未启用专门的保护机制,请求可能从本地网络直接发出。

公共Wi-Fi的DNS重定向

公共网络环境经常对DNS请求进行强制引导,使解析流量脱离虚拟网络。

网络或路由器配置被修改

恶意软件篡改DNS、路由器设置被改写等情况,都会改变DNS的实际走向。

四、DNS泄露带来的影响

DNS泄露并不会泄露传输的内容本身,但会暴露访问目标,从而带来多层影响。

访问记录变得可见

域名解析信息能反映用户访问了哪些网站,浏览习惯因此变得透明。

更精确的行为分析

广告平台能够利用DNS数据构建兴趣模型,进一步分析用户。

网络提供方的访问管理

运营商基于DNS数据可能执行限速、封锁、记录或内容筛选等行为。

潜在的安全威胁

若DNS被截获或被篡改,可能导向伪造网站或恶意内容。

影响虚拟网络或代理的使用目标

一旦DNS来源与加密隧道不一致,网站能够判断用户正在使用代理,进而触发区域限制或访问拒绝。

五、如何检测是否发生DNS泄露

检测过程非常简单,访问ToDetect浏览器指纹检测工具的站点即可看到当前DNS来源。

如图所示,可以直观地看到DNS查询是否受保护。

六、减少DNS泄露的有效方式

使用具备DNS泄露防护的虚拟网络

这些服务会自动将DNS请求留在加密通道内。

手动更改DNS服务器

将系统DNS设置为1.1.1.1、8.8.8.8或9.9.9.9等公共DNS,并确保它们会随虚拟网络一同传输。

操作路径:右键点击任务栏右侧网络图标 → 打开“网络和Internet”设置 → 更改适配器选项 → 右键点击你使用的网络 → 属性 → 双击你的网络协议版本(例如IPv4) → 点击“使用下面的DNS服务器地址” → 输入

根据需要调整浏览器的DoH设置

某些场景中,关闭浏览器的DoH可以避免它绕过虚拟网络服务。

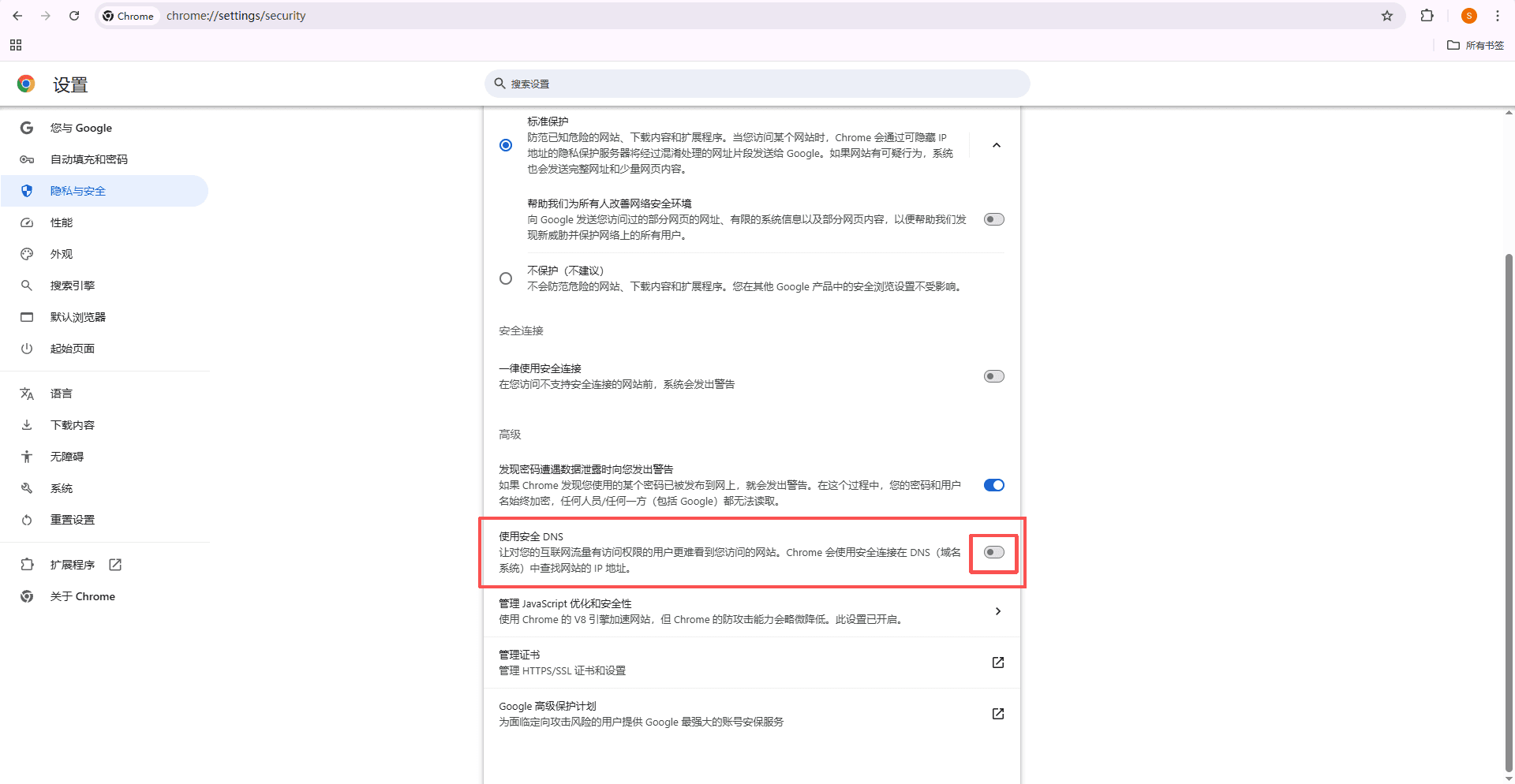

例如 Chrome:设置 → 隐私和安全 → 安全 → 关闭“使用安全DNS”

(若你用的是本地网络,则建议开启“使用安全DNS”)

使用带加密解析的网络工具

如 DNS over TLS、DNS over HTTPS 或虚拟网络服务内置DNS。

谨慎使用公共Wi-Fi

公共网络的强制DNS重定向较为常见,容易造成泄露。

总结

DNS泄露指的是DNS查询未随加密隧道一起传输,而是被发送回本地网络环境。它会让DNS数据可以被观察者获取,从而暴露访问目标、用户习惯、地理位置等信息。通过 ToDetect 浏览器指纹检测工具、适当的系统配置、浏览器调整以及稳定的虚拟网络服务,DNS泄露的风险可以得到有效缓解。

广告

广告