从异常流量到隐私防护 DNS泄露检测实战超详细步骤

我们平时上网多半不会特别关注DNS请求。但应该都遇到过这样的情况,设备在空闲状态下仍不断向陌生DNS服务器发送请求。

这就是我们常说的DNS泄露,出现DNS泄露不仅暴露你的真实IP地址、访问记录、甚至设备特征都可能被第三方侦测和分析。

接下来小编就和大家聊聊从发现异常流量,到完成一套相对靠谱的DNS泄露检测防护流程,中间到底有哪些关键步骤值得关注。

一、异常流量出现:到底是怎么回事?

很多人会遇到设备在没有任何浏览器活动的情况下,仍然不断发出DNS请求,而且目标域名看起来完全不属于正常业务范围:

开着IP工具,但 DNS 仍然向本地运营商服务器发;

浏览器刚打开就有大量奇怪的域名请求;

DNS请求频率异常,比如几毫秒一次;

访问隐私网站却发现真实 IP 暴露。

出现上面几种情况,基本可以判断是 DNS 泄露 或 应用程序偷偷发起DNS请求,记得马上做DNS泄露检测。

二、如何快速检测DNS是否泄露?

1. 在线DNS泄露检测工具

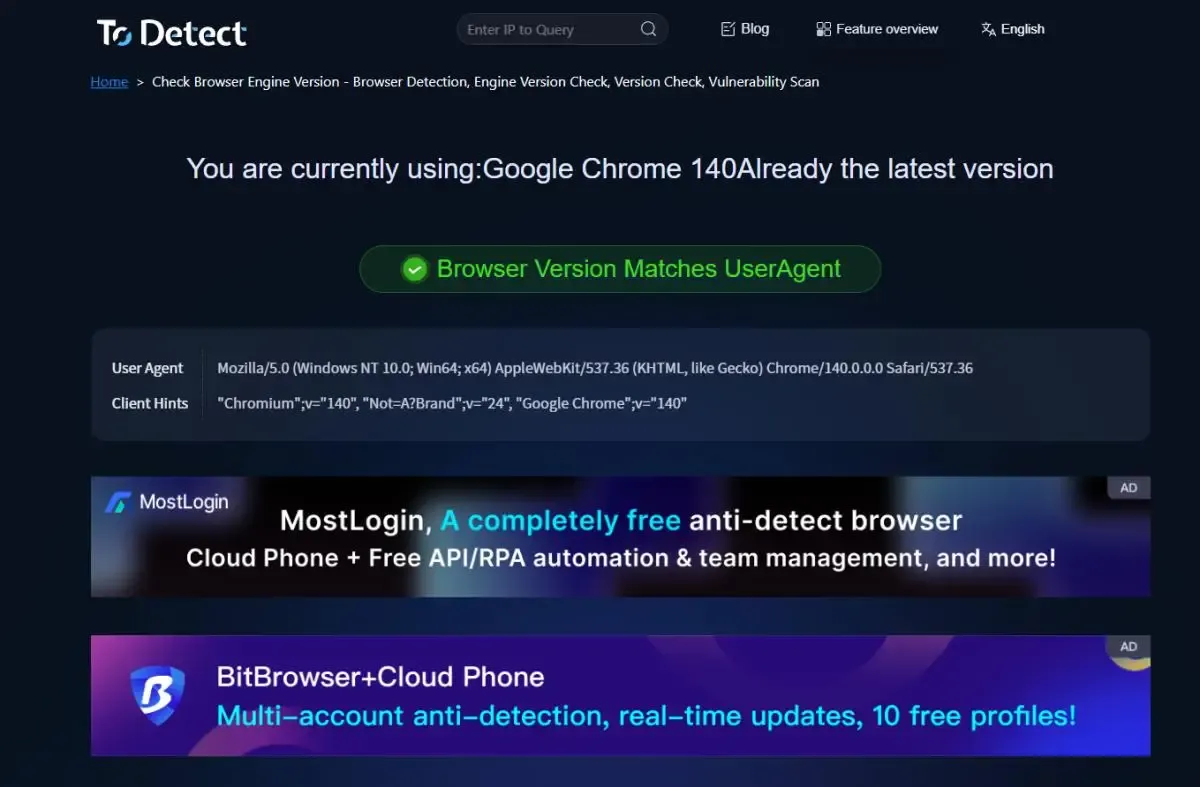

例如ToDetect浏览器指纹检测网站,可以快速看到:

①当前出口IP是否是工具的IP

②DNS服务器是否来自你的代理

③是否存在混杂 DNS(多个不同地区的 DNS)

如果你发现 DNS 服务器显示的是本地网络、运营商或陌生国家,那十有八九是泄露了。

2. 浏览器指纹识别辅助判断

很多人没意识到:即便DNS不泄露,设备还是能通过指纹暴露身份。因此也要配合做浏览器指纹识别检测,看看浏览器环境是否能被唯一识别。

此时 ToDetect指纹检测工具 就派上用场了:

①浏览器指纹相似度

②WebRTC 是否泄露真实 IP

③Canvas、Audio 等特征是否可被标记

④是否存在代理特征暴露

这对判断“到底是DNS泄露,还是指纹暴露导致身份被关联”特别重要。

三、进一步排查DNS泄露的几种来源

IP工具或代理没有实现DNS防护

DNS over TLS/HTTPS,强制隧道内DNS,WebRTC阻断,导致流量走代理,但DNS仍走本地网络。

系统层应用绕过代理直连 DNS

常见于:Windows 系统服务、某些应用带的嵌入式解析器、音乐、游戏、同步工具等软件,这些程序往往不走系统代理。

浏览器自身的加速或预解析行为

比如:Chrome 的 DNS prefetch、Firefox 的 TRR(启用了但走了错误的 DOH 服务器)

扩展插件私自发DNS,这些都可能绕过你配置的 DNS。

恶意软件或扩展插件

如果你看到奇怪的域名频繁请求,尤其是随机字符串,可能是:广告插件、注入脚本,这种情况就得进一步查杀。

四、如何构建靠谱的DNS泄露防护?

启用代理端 DNS 防护

如果你用的是 VPN/代理,务必确认它支持:安全 DNS(例如 DoH、DoT)、DNS请求强制通过隧道、关闭 WebRTC 泄露。不要只看宣传,一定要自己做 DNS 泄露检测。

禁用系统的本地 DNS 解析方式

Windows:关闭 Smart Multi-Homed Resolver

macOS:检查系统 resolver 配置

Linux:调整 systemd-resolved / resolv.conf,必要时可强制所有DNS指向代理网关。

浏览器层防护

建议:关闭 DNS Prefetch、禁用 WebRTC 或让其只走代理、移除不明插件、定期用 ToDetect 做指纹检测。这是最容易被忽略但效果最明显的一步。

使用可信DNS服务

比如:Cloudflare DoH、Google DoH、Quad9,但一定记得:DNS 服务器本身可靠 ≠ 不会泄露,关键在于你是否能强制所有请求走代理。

五、持续监测:DNS泄露防护不能一劳永逸

DNS泄露的本质是一种“流量路径的不受控行为”。操作系统更新、浏览器扩展更新、VPN 改版本,都可能让 DNS 跑偏。

建议养成“定期检查的习惯”:

每周一次 DNS 泄露检测

每次换代理/VPN 后立即检测

定期用 ToDetect 做浏览器指纹评估

特别是做隐私浏览、跨境访问、社交账号分身等场景,指纹和 DNS 的暴露都可能导致关联风险。

总结:DNS泄露不是玄学,而是可控风险

很多人觉得隐私保护、DNS防护这些东西“太专业”,其实它关系到每一个人的网络隐私。

如果担心应用在暗中发送DNS,不妨按文章里的步骤实测一遍。只要能识别风险、堵住泄露点,你的线上隐私安全程度就比大多数人高得多。

真正做到 DNS 防护并不难——只要你掌握正确的检测方法,并定期用ToDetect指纹检测工具作为补充检查,大多数问题都能在早期就被发现。

广告

广告