DNS泄露是怎么回事?该如何阻止和修复(干货版)

很多人以为只要换了IP就万事大吉,自己的隐私安全稳如老狗!其实不然。

即便你用着号称“隐身”的IP工具,有些小漏洞依然可能把你的真实上网行为暴露给ISP或第三方,最常见的罪魁祸首就是——DNS泄露。

接下来小编就给大家详细的讲解一下DNS泄露是怎么回事?到底如做好防护?顺便分享一些实用的小技巧。

一、什么是DNS泄露?

先聊个比喻:DNS就像电话簿,你输入网址,DNS帮你找到对应的服务器IP地址。正常情况下,你的IP工具会把所有网络请求都加密转发,让别人看不到你的真实IP。但如果DNS请求“偷偷跑出来了”,这就叫DNS泄露。

简单来说,你以为自己上的是匿名网络,DNS泄露会让你的ISP或第三方看到你访问了哪些网站。

DNS泄露的常见原因

IP工具没有强制隧道(Split-Tunneling)

很多IP工具默认只加密部分流量,DNS请求可能仍走本地ISP。系统或路由器硬编码DNS

有些设备默认使用ISP的DNS,即便IP工具在运行,解析也会“走捷径”。浏览器WebRTC/QUIC直连

浏览器可能绕过IP工具直接发请求,IP泄露风险大。IPv6未正确处理

IP工具若不支持IPv6,解析请求可能直接走IPv6通道。

一句话总结:当网络请求找不到“安全通道”时,它就会跑到外面去了。

二、DNS泄露检测:你真的安全了吗?

想确认自己是否安全?最直接的方法就是DNS泄露检测。

具体步骤:

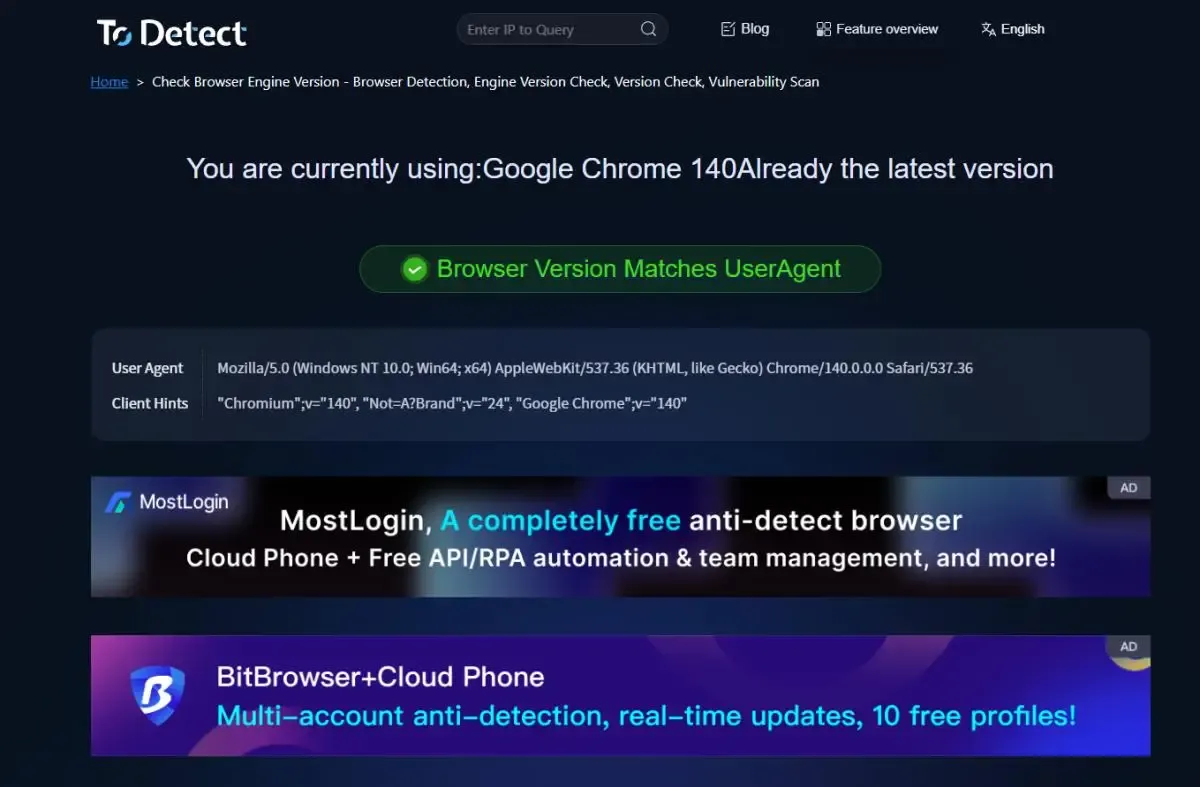

访问DNS泄露检测网站(https://www.todetect.cn/)

不同浏览器、不同设备都做一次测试

测试IPv4和IPv6解析,确保没有遗漏

建议结合ToDetect浏览器指纹检测,查看浏览器是否暴露可识别信息,这样可以对隐私风险做一个更全面的评估

**小提示:**DNS泄露检测+ToDetect浏览器指纹检测,双管齐下,效果更好。

三、阻止和修复DNS泄露的实用方法

1. IP工具设置

开启IP工具的**强制隧道(Kill Switch)**功能,确保断线时不会自动回落本地网络

2. 更换DNS服务

使用可信DNS服务,如Cloudflare 1.1.1.1、Google 8.8.8.8或NextDNS

优先选择支持**DoH(DNS over HTTPS)或DoT(DNS over TLS)**的服务,保证DNS请求加密

3. 浏览器参数安全设置

启用浏览器的DoH/DoT

禁用或限制WebRTC,防止IP通过浏览器直接泄露

配合ToDetect浏览器指纹检测,定期查看浏览器是否暴露过多可识别信息

4. 系统和路由器设置

在系统或路由器层面修改DNS,避免所有连网设备泄露

如果IP工具不支持IPv6,可考虑临时禁用IPv6

清空DNS缓存,让配置立即生效

Windows:

ipconfig /flushdnsmacOS:

sudo killall -HUP mDNSResponder

四、DNS隐私防护的小技巧

定期检测: 每次更换IP工具、路由器设置或浏览器插件后,都用ToDetect做一次DNS泄露检测

选择靠谱IP工具: 优先选支持DNS防泄露和多重加密的IP工具

关注浏览器扩展: 某些扩展会绕过IP工具发请求,要注意权限

总结:

DNS泄露不可怕,但大家必须重视。选对IP工具 + 配置可信DNS + 关闭WebRTC + 使用DNS泄露检测 + ToDetect浏览器指纹检测 = 隐私安全双保险

掌握了这些技巧,无论是跨境电商运营、还是办公、娱乐还是浏览敏感信息,都大幅降低被跟踪的风险。

广告

广告